Mais de 19.000 roteadores Cisco VPN em fim de vida útil na Internet estão expostos a ataques direcionados a uma cadeia de exploração de execução de comando remoto.

Ao encadear duas falhas de segurança divulgadas na semana passada , os agentes de ameaças podem ignorar a autenticação (CVE-2023-20025) e executar comandos arbitrários (CVE-2023-2002) no sistema operacional subjacente dos roteadores Cisco Small Business RV016 , RV042, RV042G e RV082 .

Os invasores não autenticados podem explorar remotamente a falha de desvio de autenticação de gravidade crítica por meio de solicitações HTTP especialmente criadas enviadas à interface de gerenciamento baseada na Web dos roteadores vulneráveis para obter acesso root.

A Cisco classificou o CVE-2023-20025 como crítico e disse que sua equipe PSIRT (Product Security Incident Response Team) está ciente do código de exploração de prova de conceito disponível na natureza.

Apesar disso, a empresa também disse que "não lançou e não lançará atualizações de software que corrijam essa vulnerabilidade".

Por enquanto, a Cisco não encontrou nenhuma evidência sugerindo que essa cadeia de exploração esteja sendo abusada em ataques.

Milhares de roteadores vulneráveis a ataques

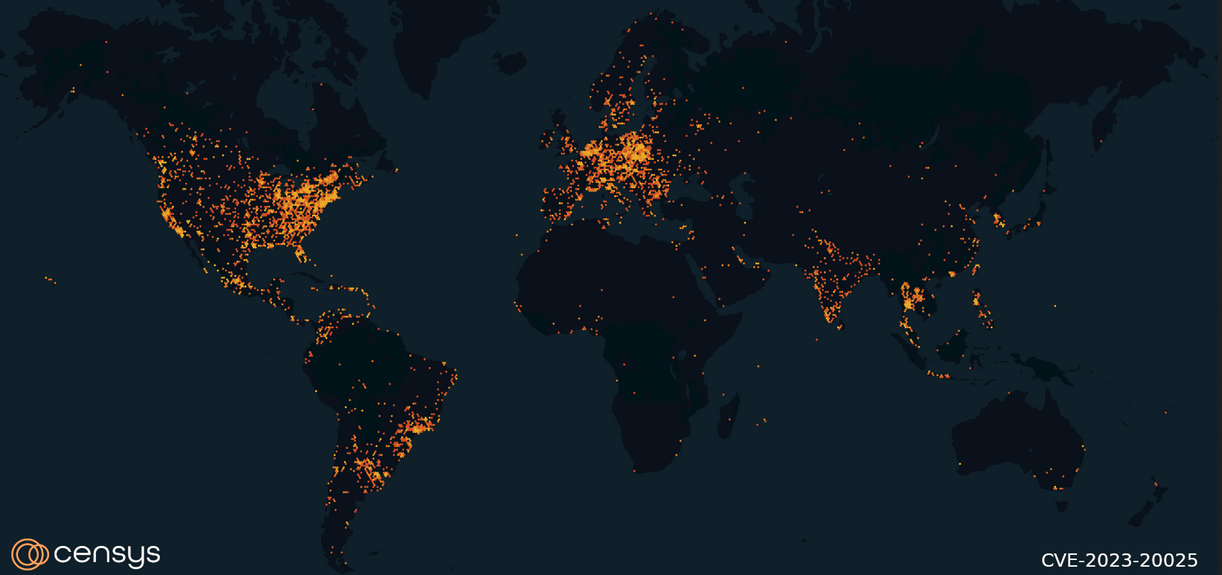

Depois que o BleepingComputer informou que esses roteadores ficariam sem um patch e analisando quantos deles podem ser acessados pela Internet, o Censys encontrou quase 20.000 roteadores Cisco RV016, RV042, RV042G e RV082 online.

"Ao observar apenas os serviços HTTP que incluem os números de modelo no cabeçalho de resposta 'WWW-Authenticate' ou um serviço HTTPS com uma unidade organizacional TLS correspondente, os resultados da pesquisa do Censys mostram que cerca de 20.000 hosts têm indicadores de que são potencialmente vulneráveis a esse ataque. ”, disse o Censys .

"Dos quatro modelos vulneráveis, o RV042 domina a paisagem, com mais de 12 mil hosts expostos à Internet.

"O RV082 e o RV042 com 3,5 mil hosts, enquanto o RV016 fica atrás com apenas 784 ativos expostos à Internet."

Embora não recebam atualizações de segurança, e a Cisco disse que "não há soluções alternativas para resolver essas vulnerabilidades", os usuários ainda podem proteger seus dispositivos contra ataques desativando a interface de gerenciamento baseada na Web e bloqueando o acesso às portas 443 e 60443 para frustrar as tentativas de exploração.

Para fazer isso, faça login na interface de gerenciamento baseada na Web de cada roteador vulnerável, vá para Firewall > Geral e desmarque a caixa de seleção Gerenciamento remoto. A Cisco também fornece instruções detalhadas sobre como bloquear o acesso às portas 443 e 60443 .

Os roteadores afetados ainda estarão acessíveis e poderão ser configurados por meio da interface LAN após a implementação da mitigação acima.

A Cisco também disse que não corrigiria uma falha crítica de desvio de autenticação que afetava vários roteadores EoL em setembro e aconselhou os usuários a mudar para os roteadores RV132W, RV160 ou RV160W ainda com suporte.

Três meses antes, em junho, a Cisco novamente encorajou os proprietários a migrar para modelos de roteador mais novos depois de divulgar uma vulnerabilidade crítica de execução remota de código (RCE) em outra série de roteadores VPN em fim de vida que também não foi corrigida.